Bisher habe ich neben einem D-Link DSL-Router nur zwei einfache Gigabit-Switche von Netgear (um die 25-30,-/St) laufen. Nun haben sich drei Dinge geändert:

1) Ich möchte IP-Kameras mit einbinden und via POE versorgen.

2) Ich habe endlich einen vernünftigen 19"-Schrank (Rittal).

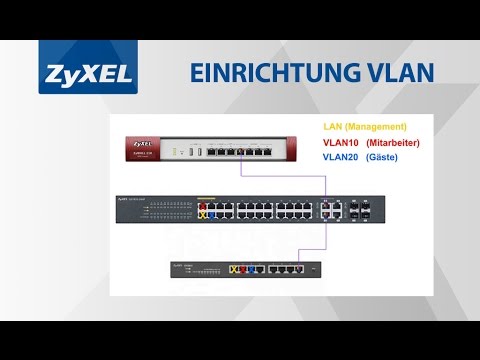

3) Ich habe hier im Forum dazu gelernt, dass ungemanagte Switche bzw. das Nicht-Einteilen seiner Haustechnik in Vlans prinzipiell ein Sicherheitsproblem ist.

Würde das also nun gerne ändern (Obwohl ich gestehen muss, dass ich das Konzept Vlan bisher nur teilweise verstanden habe und noch nie einen gemanagten Switch in der Hand hatte).

Nun suche ich also eine Empfehlung für einen Switch, den ein Laie mit Hilfe des Handbuches (und vielleicht kleinen Stupsern des Forums und der Hotline) passend eingerichtet bekommt und der auch noch bezahlbar ist. Sollte POE die Sache erheblich teurer machen, würde ich für die beiden Kameras auf externe POE-Injektoren gehen, das ist also kein Muss.

Vorschläge?

1) Ich möchte IP-Kameras mit einbinden und via POE versorgen.

2) Ich habe endlich einen vernünftigen 19"-Schrank (Rittal).

3) Ich habe hier im Forum dazu gelernt, dass ungemanagte Switche bzw. das Nicht-Einteilen seiner Haustechnik in Vlans prinzipiell ein Sicherheitsproblem ist.

Würde das also nun gerne ändern (Obwohl ich gestehen muss, dass ich das Konzept Vlan bisher nur teilweise verstanden habe und noch nie einen gemanagten Switch in der Hand hatte).

Nun suche ich also eine Empfehlung für einen Switch, den ein Laie mit Hilfe des Handbuches (und vielleicht kleinen Stupsern des Forums und der Hotline) passend eingerichtet bekommt und der auch noch bezahlbar ist. Sollte POE die Sache erheblich teurer machen, würde ich für die beiden Kameras auf externe POE-Injektoren gehen, das ist also kein Muss.

Vorschläge?

Kommentar